Denne artikkelen vil vise hvordan du kjører en enkel nmap, eller nettverk-kartet, scan.

Trinn

- 1Laste ned den versjonen av nmap passer for ditt operativsystem fra http:/ / www.insecure.org.

- 2Hvis du er på windows, installere nmap ved å trekke ut innholdet i filen du lastet ned til mappen C: \ WINDOWS \ system32 katalogen. Du kan eventuelt verifisere ektheten av nmap ved hjelp av MD5 hasher, men det er utenfor omfanget av denne artikkelen.

- 3Hvis du er på Linux eller Unix (anbefales for å presisere), installere nmap ved å trekke ut kildekoden til en katalog, endre til den katalogen, og skrive ". / Configure", "make" og "make install", alle fra en kommandolinje-terminal.

- 4Åpne en kommando terminal. På Windows, gjør dette ved å gå til Start> Programmer> Tilbehør> Ledetekst. På Linux, kan du bruke terminalen åpen fra da du installerte nmap.

- 5Endre kataloger til der du lagret nmap. Gjør dette ved å skrive: "cd [uansett hvor du lagret nmap]". Du må skrive det inn i et bestemt format eller kommandoen vil ikke fungere. For eksempel, for å endre til Mine dokumenter, skriver du: "cd C: \ Users \ Me \ Mine Dokumenter".

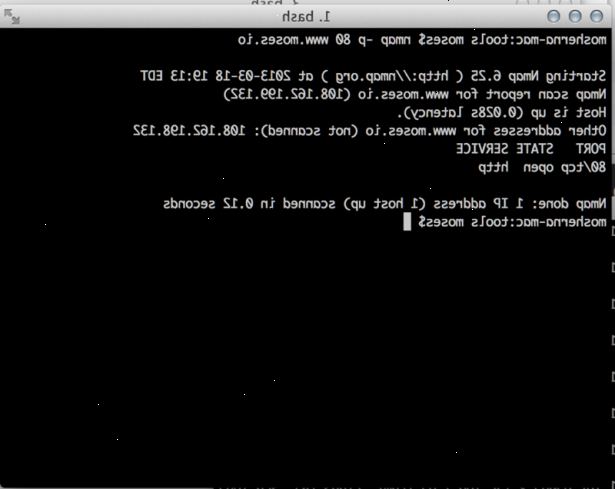

- 6Kjør en enkel ping skanning, som vil rett og slett si "Hei! Er du i live?" til hver datamaskin du angir. Type "nmap-vv-SP [target]". Målet kan være et domene (www.microsoft.com), en IP-adresse (127.0.0.1), et nettverk (192.168.1.0/24), eller en fil som inneholder en kombinasjon av de ovennevnte. nmap vil oppdage IP-adressen til mål hvis det ikke ble gitt, og umiddelbart pinge målet, tilbake resultatene, som det skrives til skjermen.

- 7Prøv en SYN stealth scan. Denne typen søk vil prøve å banke på alle de "dører" på datamaskinen og se om noen svar. Å kjøre en SYN Stealth scan, type "nmap-vv-SS [target]". The-sS bryter forteller nmap at vi ønsker en SYN Stealth scan. nmap vil nå få IP-adresse (r) som før, deretter pinge målet å sørge for at det er live. Men i stedet for å stoppe det, vil nmap nå begynne å spørre for å opprette en tilkobling til datamaskinen på hver "dør" eller "port" som det har, 1-65535. Når datamaskinen åpner døren, nmap river ned forbindelsen og rapporter at porten er åpen. Når den er ferdig, vil den rapportere sine resultater til deg.

- 8Kjør en annen SYN scan, men denne gangen, legger "-ox målet. Xml" bryteren på enden. Dette vil produksjonen nmap resultater til en XML-fil, som kan vises i hvilken som helst nettleser. Det eneste problemet med dette er at du trenger å jakte på filen hvis du har plassert den i system32 katalogen.

Tips

- Lurer på hvordan skanningen går? Hit mellomromstasten, eller hvilken som helst tast, mens skanningen pågår, for å vise nmap fremgang.

- Target svarer ikke? Prøve å legge til "-P0" bryteren til å skanne. Dette vil tvinge nmap for å starte skanningen, selv om den mener at målet ikke eksisterer. Dette er nyttig hvis maskinen blir blokkert av en brannmur.

- Hvis skanningen tar evigheter å fullføre (tror tjue minutter eller mer), kan du prøve å legge til "-F" bryteren til nmap scan for å ha nmap scan kun de mest brukte portene.

Advarsler

- Kontroller at du har tillatelse til å skanne målet! Scanning www.whitehouse.gov er bare å be om trøbbel. Hvis du vil ha et mål å skanne, prøv scanme.nmap.org. Dette er en test datamaskin som er satt opp av forfatteren av nmap, gratis å skanne uten å bli skreket til.

- Hvis du ofte kjøre nmap skanner, være forberedt på å svare på spørsmål fra din ISP (Internet Service Provider). Noen Internett-leverandører rutinemessig se etter nmap trafikk, og nmap er ikke akkurat den mest inconspicous verktøyet. nmap er meget velkjent verktøy, og en som brukes av hackere, slik at du kan ha litt å forklare å gjøre.