Den gratis, open-source GNU / Linux-operativsystemet blir bedre for hvert år for desktop bruk, men det har vært en stor konkurrent for server bruk siden slutten av 1990-tallet. Med popularitet, har det imidlertid blitt lønnsomt for tyver å bryte seg inn i Linux-servere og bruke dem for spamming, svindel, og serverer pornografi, blant annet. Her er noen måter du kan beskytte din server fra en slik skjebne.

Trinn

-

1Lær å bruke linux fra skallet (kommandolinjen). Hvert lag med programvare lagt på å gjøre systemet administrasjonen "lettere" legger faktisk flere metoder for hackere å få tilgang til maskinen din og også reduserer ytelsen. Alle ytterligere skritt vil anta at kjennskap til ved hjelp av et skall.

-

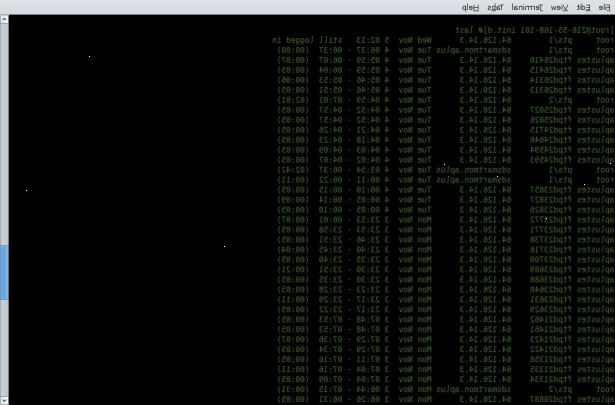

2Ved hjelp av lsof eller lignende verktøy, finne ut på hvilke porter datamaskinen lytter etter tilkoblinger:

ns003: ~ # lsof-i

oppkalt 17829 root 4u IPv6 12689530 UDP *: 34327

oppkalt 17829 root 20u IPv4 12689526 UDP ns003.unternet.net: domain

oppkalt 17829 root 22U IPv4 12689528 UDP 209.40.205.146: domain

lighttpd 17841 www-data 4u IPv4 12689564 TCP *: www (LYTT)

sshd 17880 root 3u IPv6 12689629 TCP *: 8899 (LYTT)

-

3Er du i tvil, hacke den ut! Avslutt alle ukjente eller unødvendige tjenester, ved hjelp av de riktige verktøyene for din Linux-distribusjon, som update-rc.d på Debian-systemer, eller i noen tilfeller å redigere filen / etc / inetd.conf eller / etc / xinetd.d / * filer. Sammen med dette, bli kvitt noen verktøy serveren din leverandør lagt til systemadministrasjon, for eksempel Plesk.

-

4Ikke la root pålogginger på den primære sshd port 22 (sett PermitRootLogin til "nei"); mange automatiserte verktøy kjøre brute-force angrep på det. Sett opp en sekundær port for root-tilgang som kun fungerer ved delte nøkler, ikke tillate passord:

- Kopier sshd_config filen til root_sshd_config, og endre følgende elementer i den nye filen:

- Port fra 22 til noen andre tall, sier 8899 (ikke bruk denne! Gjøre opp din egen!)

- PermitRootLogin fra "nei" (du skulle sette den til "nei" for port 22, husker du?) Til "ja"

- AllowUsers root legge til denne linjen, eller hvis den eksisterer, endre det slik at bare root pålogginger på denne porten

- ChallengeResponseAuthentication ingen uncomment denne linjen hvis det er kommentert ut, og sørg for at det står "nei" i stedet for "ja"

- Test denne kommandoen:

sshd-D-f / etc / ssh / root_sshd_config

og se om det fungerer riktig - prøv å logge på fra en annen datamaskin (du må allerede ha satt opp felles nøkkel-autentisering mellom de to datamaskinene) med:

ssh-p8899 root@my.remote.server

og hvis så, kontroll-C på ovenfor (sshd) kommandoen for å stoppe sshd daemon, deretter legge dette til slutten av / etc / inittab:

rssh: 2345: respawn: sshd-D-f / etc / ssh / root_sshd_config

- Start init oppgave: # init q Dette vil kjøre din "root ssh daemon" som bakgrunn oppgave, automatisk starte den i tilfelle svikt.

- Kopier sshd_config filen til root_sshd_config, og endre følgende elementer i den nye filen:

Tips

- Sjekk loggfilene dine regelmessig for å se hvilke typer angrep blir kjørt mot serveren din / var / log / auth eller / var / log / auth.log er et typisk sted å finne da påloggingsforsøket.:

18 januar 10:48:49 ns003 sshd [23833]: Ulovlig bruker rosemarie fra:: ffff: 58.29.238.252

18 januar 10:48:54 ns003 sshd [23840]: Ulovlig bruker sabine fra:: ffff: 58.29.238.252 - Regelmessig oppgradere operativsystemet til å legge sikkerhetsfikser. På Debian: apt-get oppgradere

- Overvåke nyheter om sårbarheter på og relaterte nettsteder.

- Prøv å installere grsecurity og / eller SELinux og / eller AppArmour og / eller pax.

Advarsler

- Ingenting du kan gjøre vil gjøre din server helt sikker. Har backup av alle viktige filer, og en backup plan på plass i tilfelle det verste skjer.

- Stol aldri på en server som er sprukket. En cracker har tilgang til 100% av systemet når de har rot-tilgang.